Objetivo del Servicio

Este servicio involucra un amplio conjunto de pruebas de seguridad diseñadas para establecer el estado actual de la conciencia de seguridad del personal de la organización el cual nos permite determinar las lagunas entre la ejecución de políticas y procedimientos para poder obtener áreas de oportunidad que permitan reforzar la conciencia de seguridad.

Beneficios

Permite fortalecer la seguridad de la información en la organización mejorando los lineamientos de seguridad y reforzando la conciencia de seguridad de los usuarios y/o personal involucrado para enfrentar diferentes escenarios de riesgos que podrían presentarse y afectar a la disponibilidad, integridad y confidencialidad de los activos de la organización.

Beneficios

Permite fortalecer la seguridad de la información en la organización mejorando los lineamientos de seguridad y reforzando la conciencia de seguridad de los usuarios y/o personal involucrado para enfrentar diferentes escenarios de riesgos que podrían presentarse y afectar a la disponibilidad, integridad y confidencialidad de los activos de la organización.

Alcances

Blackbox

En este tipo de enfoque los consultores realizan las pruebas con total desconocimiento de la organización, esto quiere decir, que los consultores aplican técnicas de OSINT (Open Source Intelligence) para recabar la información expuesta de la organización la cual permite generar las distintas vías o vectores de ataque.

Los beneficios de este tipo de enfoque son:

- Las pruebas son más realistas.

- Es el mejor método para simular amenazas externas.

Whitebox

En este tipo de enfoque el cliente provee la información del personal a evaluar, por ejemplo: teléfonos, correos electrónicos, localizaciones, etc.

Los beneficios de este tipo de enfoque son:

- El cliente puede controlar que información y cuales empleados realizarles las pruebas.

- Es el mejor método para simular amenazas internas.

OSINT (Open Source Intelligence)

El acrónimo anglosajón OSINT se refiere Open Source Intelligence o Inteligencia de fuentes abiertas.

Las fuentes de información OSINT, es un término adoptado y muy empleado entre militares, fuerzas del orden y personal de inteligencia de las agencias gubernamentales. Las fuentes de información OSINT hacen referencia a cualquier información desclasificada y públicamente accesible en Internet de forma gratuita.

El proceso incluye la búsqueda, selección y adquisición de la información, así como un posterior procesado y análisis de la misma con el fin de obtener conocimiento útil y aplicable en distintos ámbitos.

Este análisis consiste en aplicar técnicas de inteligencia para la obtención de información que pueda ser extraída de fuentes públicas como son Internet, medios de comunicación tradicionales y no tradicionales, libros, etc. Todo con el fin de evaluar si existe información sensible sin consentimiento de la organización.

Dentro de la información que se puede obtener públicamente en este análisis se encuentra:

- Ubicaciones Físicas, posicionamiento de cámaras de video vigilancia, accesos físicos.

- Redes sociales del personal de la organización (LinkedIn, Facebook, Twitter, Instagram, etc.)

- Números Telefónicos, Números de celular, Números de Identificación Fiscal, Números de Seguridad Social.

- Correos electrónicos.

- Documentos de la organización con información sensible.

- Sistemas inseguros en desarrollo expuestos en internet.

- Conocer la reputación de la organización en internet.

- Publicaciones en redes sociales por parte de empleados de la organización con información confidencial o de provecho para atacantes.

Spear Pishing

Según estadísticas de Trend Micro más del 90% de los ataques dirigidos (APT) comienza con emails de spear phishing. Este tipo de amenaza en los últimos años ha sido el punto de entrada para gran cantidad de incidentes de robo de información de las organizaciones.

La mejor medida de defensa contra estas amenazas es la constante capacitación y educación de los usuarios de nuestra organización.

Estas pruebas consisten en la simulación del envío de correos electrónicos falsificados tal cual como lo haría un atacante externo para ver la cantidad de usuarios que son susceptibles a este engaño. Durante la campaña se les muestra un portal educativo a los usuarios con el cual se busca entrenar y concientizar. Como resultado se obtienen estadísticas que sirven como métricas e indicadores para evaluar continuamente el desempeño del entrenamiento de los usuarios.

Sabías que…

Según estadísticas de Trend Micro más del 90% de los ataques dirigidos (APT) comienza con emails de spear phishing. Este tipo de amenaza en los últimos años ha sido el punto de entrada para gran cantidad de incidentes de robo de información de las organizaciones.

La mejor medida de defensa contra estas amenazas es la constante capacitación y educación de los usuarios de nuestra organización.

Estas pruebas consisten en la simulación del envío de correos electrónicos falsificados tal cual como lo haría un atacante externo para ver la cantidad de usuarios que son susceptibles a este engaño. Durante la campaña se les muestra un portal educativo a los usuarios con el cual se busca entrenar y concientizar. Como resultado se obtienen estadísticas que sirven como métricas e indicadores para evaluar continuamente el desempeño del entrenamiento de los usuarios.

Sabías qué ...

“El ransomware (virus informático que cifra la información de la computadora) conocido como CTB-Locker fue distribuido a través de ataques de SpearPhishing y México fue el tercer país a nivel Latinoamérica más Afectado.”

“Otras variantes de Ransomware como CryptoWall, TorrentLocker, TeslaCrypt se distribuyen a través de esta técnica suplantando la identidad de instituciones mexicanas como Comisión Federal de Electricidad (CFE), Teléfonos de México (TELMEX), Servicio de administración Tributaria (SAT) y otras instituciones privadas.”

“La mejor defensa ante esta amenaza es la concientización a través de entrenamientos continuos que permitan reforzar las precauciones en los usuarios para evitar ser víctima de estas amenaza”

Vishing

Este análisis consiste en la evaluación del personal vía telefónica. Se utilizan técnicas de elicitación para obtener información sensible, tal cual como lo haría un atacante, esto con el fin de conocer que tan susceptible es la organización ante una amenaza de este tipo. Posterior se realizan las recomendaciones de acciones de mejora.

Sabías que…

Este análisis consiste en la evaluación del personal vía telefónica. Se utilizan técnicas de elicitación para obtener información sensible, tal cual como lo haría un atacante, esto con el fin de conocer que tan susceptible es la organización ante una amenaza de este tipo. Posterior se realizan las recomendaciones de acciones de mejora.

Sabías qué ...

“Los extorsionadores telefónicos se aprovechan de la tendencia natural a estados psicológicos como el miedo en el cual estamos más susceptibles a no pensar de forma clara, lo cual les permite robar información de sus víctimas”.

“La empresa de dispositivos móviles APPLE sufrió el robo de información de la cuenta de uno de sus clientes a través de una llamada a personal de soporte técnico”.

“Los cibercriminales que roban información bancaria utilizan este tipo de técnica para engañar a los clientes y obtener los números de tokens lo cual les permite sustraer los fondos de las cuentas”.

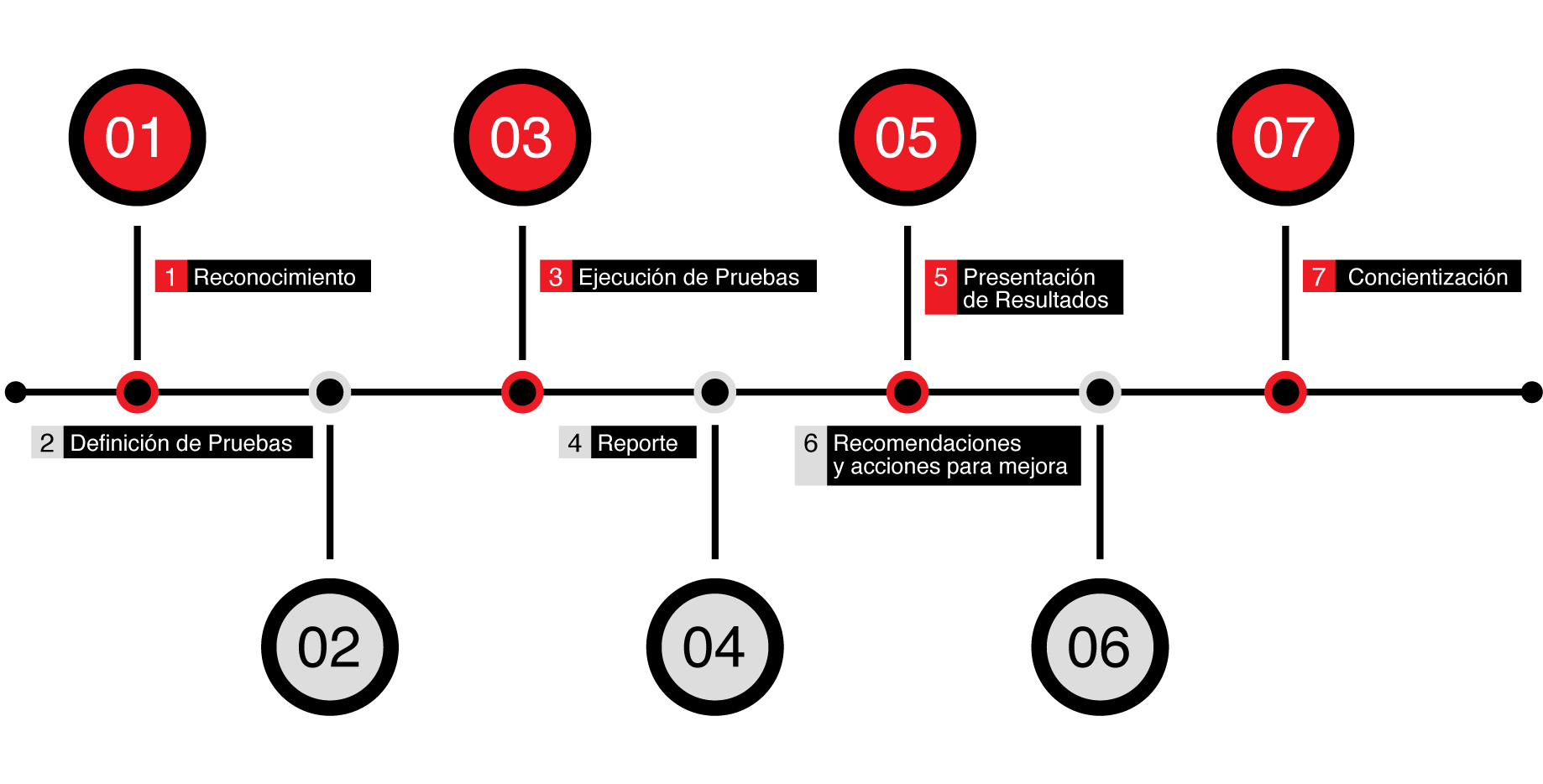

Metodología

En este análisis se busca validar los controles de seguridad físicos de la compañía y el apego de los empleados a las políticas de seguridad de la organización. Como resultado se obtienen áreas de oportunidad para reducir riesgos en la seguridad de la información.

Los controles de seguridad física a evaluar son:

- Cámaras de Vigilancia

- Controles de Acceso Biométricos.

- Cerraduras

- Guardias de Seguridad

Algunas de las políticas y procedimientos que pueden ser evaluados son:

- Escritorio Limpio: validar que en las estaciones de trabajo no se encuentre información sensible a vista de cualquiera

- Bitácora de Acceso: validar que el procedimiento de registro de accesos de personal externo sea realizado de manera correcta.

- Dispositivos No autorizados: revisar que el personal de seguridad realice el procedimiento adecuado para validar el que no sean introducidos dispositivos no autorizados en la organización.

- Respuesta a incidentes: revisar y evaluar el procedimiento del personal de seguridad ante diferentes escenarios.

¿Interesado en este producto?

Solicite una evaluación gratuita y sin riesgos